11

августа

2018

16:47

Съел Обамку

На прогулке в День города посчастливилось нарваться на мороженое с вот таким названием. Теперь жду "Трампушку".

На прогулке в День города посчастливилось нарваться на мороженое с вот таким названием. Теперь жду "Трампушку". На прогулке в День города посчастливилось нарваться на мороженое с вот таким названием. Теперь жду "Трампушку".

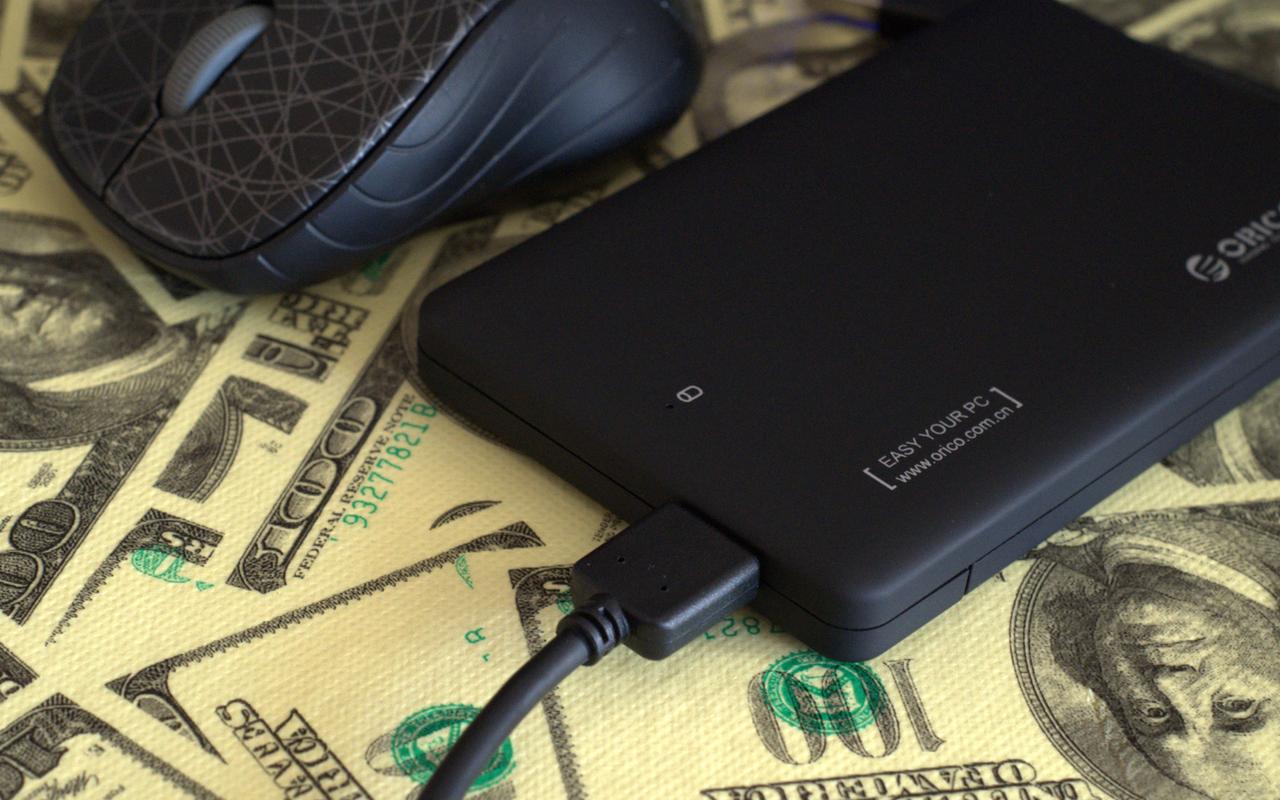

На прогулке в День города посчастливилось нарваться на мороженое с вот таким названием. Теперь жду "Трампушку". Для того, чтобы превратить пылящийся без дела жёсткий диск формата 2.5 дюйма в переносное хранилище с портом USB 3.0 нужно приобрести специальный контейнер. Внутри такого контейнера находится небольшая электронная плата с разъёмом SATA, к которому и подключается носитель. Выгода такого решения очевидна — диск уже имеется, а корпус для него можно подобрать по толщине кармана и личному вкусу.

Для того, чтобы превратить пылящийся без дела жёсткий диск формата 2.5 дюйма в переносное хранилище с портом USB 3.0 нужно приобрести специальный контейнер. Внутри такого контейнера находится небольшая электронная плата с разъёмом SATA, к которому и подключается носитель. Выгода такого решения очевидна — диск уже имеется, а корпус для него можно подобрать по толщине кармана и личному вкусу.

Понедельник — день тяжелый, особенно после отпуска, когда режим дня беззаботно нарушен. Нужны силы на то, чтобы встать пораньше, а не в одиннадцать

дня; привести мысли в порядок и вспомнить, чем же ты обычно занимаешься на работе.

Понедельник — день тяжелый, особенно после отпуска, когда режим дня беззаботно нарушен. Нужны силы на то, чтобы встать пораньше, а не в одиннадцать

дня; привести мысли в порядок и вспомнить, чем же ты обычно занимаешься на работе. Я не сторонник принципа "Работает — не трогай", поэтому если есть возможность обновить софт на какой-нибудь железке, то я непременно этим займусь. Обычно я жду увеличения количества возможностей девайса в качестве результата такой операции, но и обновление интерфейса с устранением уязвимостей тоже вполне сойдут (это касается Android, например).

Я не сторонник принципа "Работает — не трогай", поэтому если есть возможность обновить софт на какой-нибудь железке, то я непременно этим займусь. Обычно я жду увеличения количества возможностей девайса в качестве результата такой операции, но и обновление интерфейса с устранением уязвимостей тоже вполне сойдут (это касается Android, например).